프리랜서를 위한 프라이버시 안전 RAG

※ 이 게시물은 쿠팡 파트너스 활동의 일환으로, 이에 따른 일정액의 수수료를 제공받습니다.

rag-chatbot-guide-01~10에서 로더·청크·LangChain 체인을 이미 손에 익혔다면 이제는 데이터가 진짜로 안전한지 묻는 클라이언트와 마주하게 된다. 세금 신고용 원천징수 영수증, NDA가 걸린 디자인 시안, 이메일 주소가 빼곡한 CSV 같은 자료를 RAG 파이프라인에 넣을 때 가장 두려운 질문은 “이 정보가 내 노트북을 넘어가지 않는다는 보증”이다. 이번 글은 프리랜서·1인 사업자가 그 보증을 지키기 위해 프라이버시 중심 워크플로를 설계하는 과정을 정리한 심화편이다.

프리랜서 RAG 워크플로 위험 지도

대기업 보안팀은 SOC, SIEM, 중앙 집중 로그를 갖추지만 프리랜서는 노트북 한 대와 개인 NAS 정도로 모든 것을 해결한다. 그래서 사고 1건이 곧 계약 해지로 이어질 확률이 높다. 아래 세 단계로 위험 지도를 먼저 그려야 한다.

- 데이터 민감도 계층화: 견적 문의, 서명된 계약서, 주민등록증 사본을 한 바구니에 담지 않는다. L1 공개 가능, L2 제한 공개, L3 극비로 나눠 RAG 파이프라인에 들어갈 수 있는 레벨을 명시한다.

- 데이터 생애주기 시각화: 문서를 수신한 메일함, 다운로드 폴더, 청크가 저장되는

temp디렉터리, 벡터DB, 로그 위치까지 모두 다이어그램으로 기록한다. 나중에 사고가 나면 이 다이어그램이 조사 보고서가 된다. - 계약과 SLA 업데이트: 견적서나 제안서 하단에 “데이터는 로컬 오프라인 인프라에서만 처리하며, 외부 API로 전송하지 않는다”라는 조항을 넣고, 클라이언트 서명을 받아 둔다.

이렇게 위험을 구조화하면 암호화·접근제어 같은 기술 조치를 어디에 얹어야 하는지 명확해진다.

민감 데이터 분류와 최소 데이터 흐름

프라이버시 중심 RAG는 “모으지 않는 것”에서 시작한다. rag-chatbot-guide-03에서 구현한 Document Loader 단계에 아래 필터를 더해 보자.

- 사전 필터링: 정규식이나

pii-extract같은 경량 라이브러리로 주민등록번호, 전화번호, 금융 계좌 패턴을 탐지한다. 탐지된 문서는 자동으로 마스킹하거나 RAG 대상에서 제외한다. - 보수적인 청크 전략:

chunk_size를 무턱대고 1000 이상으로 올리면 한 청크 안에 여러 명의 개인정보가 섞일 수 있다. L3 문서는 400~600 토큰,chunk_overlap은 80 이하를 유지해 재조합해도 개인 식별 정보가 분리되도록 한다. - 로그 최소화: LangChain Callback과 Streamlit 로깅을 파일이 아니라 메모리 핸들러로 돌리고, 세션이 끝나면 즉시 파기한다. 디버깅용 프롬프트 저장소도 암호화 볼륨 안에 둔다.

이 세 가지 만으로도 “필요한 데이터만 잠깐 사용했다”는 근거를 보여줄 수 있다.

온프레 벡터DB 아키텍처 예시

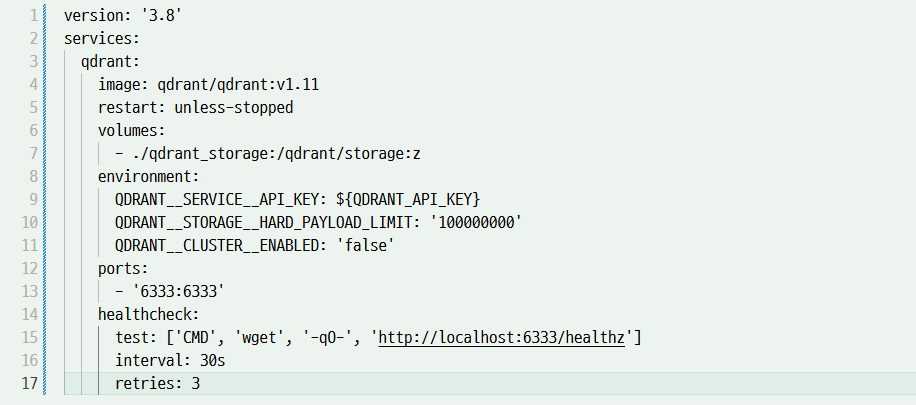

클라우드형 벡터 스토어는 편리하지만, 규정상 데이터를 외부에 둘 수 없다면 로컬 혹은 개인 서버에 직접 벡터DB를 띄워야 한다. 아래는 Docker Compose 기반 Qdrant 예시다.

version: '3.8'

services:

qdrant:

image: qdrant/qdrant:v1.11

restart: unless-stopped

volumes:

- ./qdrant_storage:/qdrant/storage:z

environment:

QDRANT__SERVICE__API_KEY: ${QDRANT_API_KEY}

QDRANT__STORAGE__HARD_PAYLOAD_LIMIT: '100000000'

QDRANT__CLUSTER__ENABLED: 'false'

ports:

- '6333:6333'

healthcheck:

test: ['CMD', 'wget', '-qO-', 'http://localhost:6333/healthz']

interval: 30s

retries: 3구성 포인트는 세 가지다. (1) API Key를 강제해 로컬에서도 인증 없이 접근하지 못하게 하고, .env 파일은 BitLocker·FileVault로 암호화된 볼륨에 둔다. (2) L1/L2/L3 등급별로 Collection을 분리해 필요할 때 특정 등급만 폐기할 수 있게 한다. (3) 일정 시간 이상 사용하지 않으면 Compose를 내려 세션 노출 시간을 최소화한다. 필요하다면 LiteLLM + SQLite 조합으로 세션 종료 시 전체 디렉터리를 삭제하는 것도 좋은 대안이다.

암호화·키 관리·접근제어 팁

암호화는 “장비를 통째로 잃어버렸을 때 복구가 어렵게 만드는 장치”다. 아래 순서를 기본으로 한다.

- 저장 데이터 암호화: 운영체제 볼륨 암호화를 기본으로 켜고,

qdrant_storage같은 데이터 디렉터리는 Veracrypt 컨테이너 안에서만 마운트한다. - 전송 구간 암호화: NAS나 원격 서버에서 RAG UI를 띄운다면 Nginx 리버스 프록시로 TLS를 강제한다. 자체 서명 대신 내부 CA를 만들어 만료 시점을 관리하면 더 좋다.

- 키 관리:

.env에 기록된 API Key·임베딩 토큰은 1Password 같은 개인 금고에서 관리하고, 세션이 끝나면.env를 삭제한다. 키를 회전할 때는 교차검증 로그를 남긴다. - 다중 계층 인증: Streamlit·FastAPI 프론트엔드에는 OTP 혹은 패스키를 추가하고, OS 로그인도 FIDO2 보안키로 잠근다. 기기 분실 시 원격 초기화 솔루션(Find My, Intune 등)을 즉시 실행할 수 있도록 설정한다.

LangChain PromptTemplate에는 “L3 데이터는 응답에 직접 인용하지 않는다” 같은 규칙을 넣고, Output Parser에서 이메일·주소 패턴이 탐지되면 다시 마스킹해 최종 응답에 노출되지 않도록 한다.

운영 체크리스트와 사고 대응

기술 스택보다 운영 습관이 더 중요하다. 아래 체크리스트를 주기로 실행하면 프라이버시 약속을 유지하기 쉽다.

- 주간 점검:

qdrant_storage용량, 로그 파일 크기, 백업 스크립트 실행 여부를 확인하고 사용 끝난 세션 데이터를 삭제한다. - 월간 점검: 암호화 볼륨 비밀번호와 API Key를 교체하고,

.env템플릿을 다시 생성한다. 교차검증 로그를 Git 저장소의.compliance폴더에 남긴다. - 사고 대응 플레이북: 노트북 분실, 랜섬웨어 감염, 잘못된 문서 업로드 같은 시나리오별 대응 절차를 문서화한다. 예: “노트북 분실 → 원격 초기화 → 클라이언트 통보 → 새 키 발급”.

- 감사 추적: 데이터 흐름도, 키 회전 로그, PII 필터 규칙을 버전 관리한다. Pull Request에 “Privacy Update” 라벨을 붙이면 나중에 증빙 자료로 활용하기 쉽다.

프라이버시 보장을 위해 기능을 일부 제한했다면 그 이유를 클라이언트에게 투명하게 공유하자. “성능”보다 “신뢰”가 협상의 핵심 카드다. 위 단계를 따르면 기존 RAG 파이프라인을 프리랜서 환경에 맞는 생산 등급 워크플로로 발전시킬 수 있고, “데이터가 로컬을 떠나지 않는다”는 약속을 근거와 함께 증명할 수 있다.

자주 묻는 질문

Q1. 온프레 벡터DB를 꼭 Docker로 올려야 하나요?

Bare-metal 설치도 가능하지만, Docker Compose를 쓰면 스냅샷 백업과 격리 구성이 쉬워서 사고 대응 문서를 작성하기 좋다. 컨테이너 상태를 그대로 보관하면 감사 시 손쉽게 복원 테스트를 할 수 있다.

Q2. 직접 제작한 스크린샷을 어떻게 안전하게 공유하나요?

화면에 클라이언트 이름이나 계정을 가리는 모자이크 레이어를 추가하고, EXIF 정보를 제거한 뒤 alt 텍스트에 “예시 데이터”라고 명시한다. 필요한 경우 더미 계정을 만들어 동일한 과정을 재현해도 된다.